| 2016-08-21 Denna artikel har rönt stor uppmärksamhet, förvånansvärd stor uppmärksamhet. Artikeln besöks frekvent av myndigheter. Avsikten med artikeln är att göra folk uppmärksamma på att de själva kan vara avlyssnade och hur de märker det. Vi berättar lite om hur det fungerar men vi berättar inte allt om tekniken för vi vill inte att artikeln skall kunna användas för att mindre nogräknade skall börja avlyssna folk. |

Märkliga mojänger

I vårt arbete har vi letat efter olika verktyg för att hitta näthatare och lite annat. Under letandet har vi stött på en hel del märkliga konstruktioner och programvara som vi aldrig skulle sjösätta. En av dem är en så kallat ”IMSI-catcher”.

Mobilbasstation

En IMSI-catcher kan liknas vid en basstation för mobiltelefoner. En mobiltelefon fungerar så att den alltid loggar in på den basstation som är starkast. Genom att använda en IMSI-catcher närmare en eller flera mobiltelefoner kommer den att uppfattas av mobiltelefonerna som den starkaste basstationen i området och mobilerna loggar in på den.

Tappar signalen på information

Apparaturen fungerar så att den tar emot signalen från mobiltelefonen och skickar den vidare ut till den riktiga basstationen samtidigt som den tappar signalen på information. Den som ringer med sin mobil märker oftast ingenting.

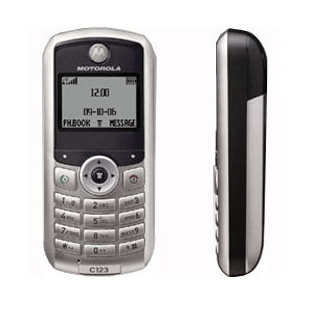

Går att bära i fickan

Eftersom en IMSI-catcher inte är större än två-tre vanliga mobiler idag kan en person enkelt bära med sig den in på exempelvis ett viktigt ämbete för att träffa någon person i ett trivialt ärende. I väntrummet kan han sedan spela in vald mobiltelefons samtal. Det kan också gå bra att stå utanför ett hus och spela in samtal som pågår från någon mobiltelefon. Förfarandet kallas för ”man-in-the-middle attack”.

Kan avlyssna samtal runt telefonen

Det förfärliga är att de också i vissa fall kan avlyssna telefonen genom telefonens mikrofon. Dvs de kan höra samtal som pågår mellan olika personer eller samtal i olika möten. Det räcker med att telefonen är igång. Man behöver alltså inte ringa med telefonen för att de skall kunna avlyssna det som sägs i rummet.

Hur är det möjligt att göra så här

I mobilnätet måste mobiler autentisera sig mot basstationen, men basstationen måste inte autentisera sig mot mobilen. Det är en säkerhetslucka som är känd sedan länge och som skapar denna möjlighet.

G-näten är krypterade

En IMSI-catcher klarar inte att lösa krypterade signaler från 3g- eller 4g-telefoner. De kan alltså inte avlyssna sådana signaler vilket de flesta telefoner idag använder. Men alla 3g- och 4g-telefoner har också en GSM-modul inkopplad. Vid dålig täckning i g-nätet kan telefonerna gå över till GSM-nätet som har betydligt bättre räckvidd pga av att längre våglängder används. Användaren av IMSI-catcher nyttjar därför också en störsändare som stör g-nätet och tvingar telefonerna att slå över till GSM. Därefter kan avlyssningen påbörjas. Man märker ofta inte när en mobiltelefon går över till GSM men i detta fall borde det först bli störningar i nätet någon sekund innan telefonen slår över. Det är sådana här störningar som avslöjade IMSI-catchern i OSLO för ett tag sedan. Det påstås i skrivande stund att man också snappat upp g-störsändare i Stockholm.

IMSI-catcher betalar samtalet

När man avlyssnar ett mobilsamtal och signalen sedan skickas vidare till basstationen görs det med IMSI-catcherns eget SIM-kort. IMSI-catchern måste alltså ha ett eget abonnemang eller kontantkort för att kunna användas. Detta innebär att det är IMSI-catchern som får räkningen på samtalet. Teleoperatörerna borde också se vilket abonnemang som avlyssnade den aktuella telefonen om denne inte använder kontantkort. Men det kan ta lång tid att gå igenom och analyserad loggfiler mm. Långt innan det har användaren av IMSI-catchern bytt SIM-kort.

Hur vet vi om det pågår en avlyssning

En del mobiler kan visa att krypteringen avaktiverats. I övrigt finns en del saker att alla vara uppmärksam på.

- När IMSI-catchern används och avlyssnar ett samtal kan den inte länka vidare de andra samtalen till basstationen samtidigt. Andra mobiler i närområde kan därför varken ringa eller ta emot samtal.

- IMSI-catchern kan inte ta emot samtal från basstationen och skicka till den avlyssnade telefonen. Man kan alltså inte ringa till en avlyssnad telefon.

Hur kan man mer upptäcka avlyssningen

När vi vet ovanstående är det enkelt att avslöjas om det finns en IMSI-catchern i närheten. Det som behövs är två mobiltelefoner. Med huvudtelefonen ringar man till den andra telefonen och sedan ringer man från den andra telefonen till huvudtelefonen. Går det inte att ringa till till någon av telefonerna ringer man till en telefon som inte befinner sig i närområdet. Om det går att ringa ut med en av telefonerna är det den som det går att ringa ut med som är avlyssnad. Om det inte går att ringa ut med någon av telefonerna är det någon annan telefon som är avlyssnad (om det inte är något annat tekniskt fel).

Störningar

Med den telefon det går att ringa ut med skall man vara observant på störningar. Störningar i ett g-nät visar sig genom att signalen bara bryts plötsligt. Det är därför man ibland hör den andre hackigt vid dålig mottagning. Om det ofta är lite hackigt någon sekund när du ringer upp någon men direkt därefter fungerar bra kan du vara utsatt för en ”man-in-the-middle attack”. Försök genast att ringa med en annan telefon till någon en bit bort. Fungera inte det är du sannolikt utsatt för en ”man-in-the-middle attack”.

Surfa på nätet

Det går också avsevärt långsammare att surfa på nätet under en sådan attack. Sannolikt går det också att avlyssna vad man gör på nätet. Men att surfa i GSM-nätet är olidligt så det är inte praktiskt användbart för en avlyssnare.

Lägg telefonen så ingen kan avlyssna genom mikrofonen

När du lägger ifrån dig telefonen se till att den placeras på så sätt att mikrofonen i telefonen inte har fritt spelrum. Lägg den gärna i en box eller i fickan. På kontoret kan man lägga telefonen nära en radio eller nära datorns fläkt osv. En nyare mobiltelefon har inbyggda filter mot ljud som kommer en bit ifrån, man hör bara ljudet alldeles intill. Det är därför man inte hör att en person kör bil när han talar i telefonen. Man hör inte alls billjudet i telefonen. Detta filter skär bort allt ljud en liten bit bort om den läggs nära en ljudkälla av något slag.

Särskilt skyddande programvara

Det börjar nu också komma programvara som installeras på telefonen som direkt visar på sådana här attacker. Denna programvara är dock på betastadiet och inte riktigt testat ännu. Det är främst gruppen XDA Developers som jobbar på sådant program för Android-mobiler och den finns att hämta här.

Vanligt förekommande

Är detta vanligt förekommande? Med den syn som hackare av typen svarthattar (hackare som djävlas med folk) har så är det inte alls omöjligt att tekniken kan vara ute bland dessa. Jag har undersökt om någon kan bygga en sådan här hemma och har man inte hjärncellerna i knäskålen är det inte omöjligt. I sådana fall ligger vägen öppen för mycket groteskt förtal på nätet. Personer av detta slag drar sig inte alls för att lägga ut den information de får fram. Det kan vara totalt förödande för en privatperson om detta skulle hända. Men det bryr sig oftast inte svarthattarna om.

Det måste påpekas att våra myndigheter tar detta på stort allvar då denna teknik i första hand är används av främmande makt för att spionera på andra länder med. Ertappas någon med att använda en sådan utrustning kommer det att stå användaren dyrt.

Var försiktig

Säg inget mer i telefonen än du kan stå för offentligt. I detta elektroniska tidevarv är vi lika skyddade som ett såll i vatten. Det bästa sättet att skydda sig är att inte släppa hemligheterna ur sig och in i elektroniken eller in i tangentbordet. Åtminstone inte den mest intima informationen.